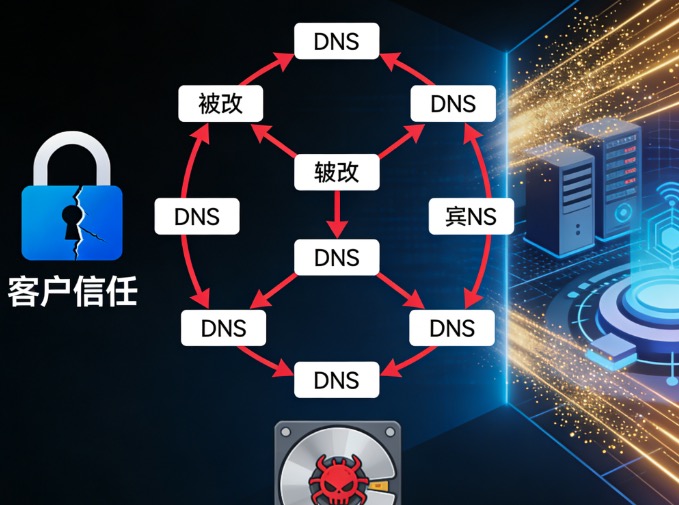

DNS重新绑定攻击

攻击原理分两步:先将域名解析至合法公网IP获取客户端信任,待客户端缓存生效后,快速将域名重新绑定至内网目标IP,利用客户端权限访问内网资源。常见危害包括:窃取内网设备配置、劫持内网服务、获取敏感数据,尤其威胁企业内网与智能家居设备安全。

防护需针对性发力:客户端禁用浏览器DNS缓存或缩短缓存时长,避免长期信任单一解析结果;服务器端启用DNSSEC验证解析有效性,内网服务配置访问控制策略,限制外部IP访问;企业级场景部署DNS防护网关,拦截频繁变更IP的异常解析请求,同时强化内网设备身份认证,构建边界防护屏障。

BIND DNS软件存在严重缺陷,可被远程攻击者利用导致拒绝服务(DoS)

互联网系统联盟(ISC)警告说,可以利用一个严重的漏洞在开源BIND软件中发起拒绝服务(DoS)攻击。

最新发布

阅读推荐

闽公网安备 35021102000564号

闽公网安备 35021102000564号