加州大学河滨分校(UC Riverside)的一群安全研究人员在本周指出,近年来已消声匿迹的DNS缓存污染(DNS cache poisoning)攻击,很可能在多个漏洞的助益下死灰复燃,相关的漏洞波及网路上34%的开放解析器,包括于该领域市占率高达85%的Google 8.8.8.8与CloudFlare 1.1.1.1。

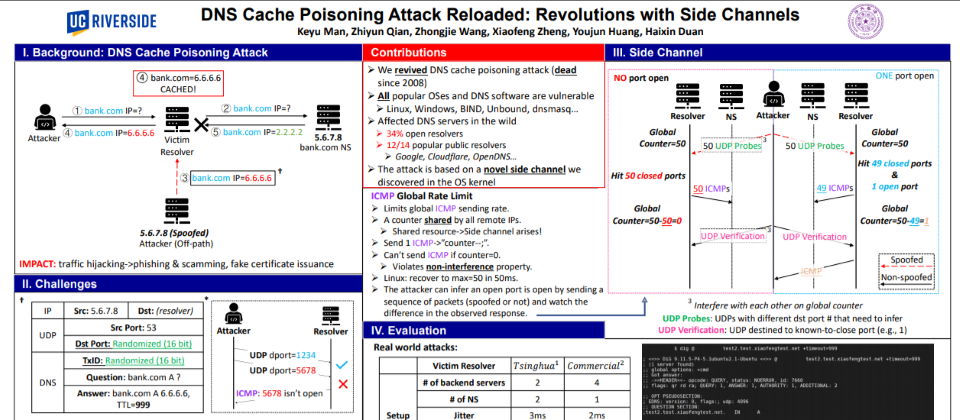

DNS系统主要是用来连结网域名称及其IP位址,而DNS缓存污染则是在DNS的缓存中注入一个恶意的IP位址,以将使用者连结到由骇客所控制的伺服器上,骗取使用者输入其凭证。

DNS缓存污染曾是颇受欢迎的凭证窃取手法,然而,随著各大浏览器随机採用不同的传输埠来传送解析或转寄请求,有效地防范了相关的攻击。然而,研究人员发现了一系列的漏洞,可用来卸去随机传输埠的保护机制,而让DNS缓存攻击得以重生。

该研究团队利用一个可用来假冒IP位址的装置,以及一台用来触发DNS转寄或解析请求的电脑,转寄与解析机制皆为DNS系统中的元件,以将请求传送到适合的系统上;在利用转寄机制的攻击中,骇客可加入一个公开的无线网路,而在基于解析机制的攻击中,则可藉由任何公共的解析器,包括Google 8.8.8.8或CloudFlare 1.1.1.1展开攻击。

在进入这些公共服务之后,骇客就能展开旁路攻击,利用一个位于网域名称请求主要通道之外的附属通道,找出来源传输埠。研究人员找到一个方法能够延长通道开启的时间,并于每秒执行1,000次的猜测,直至找到正确的传输埠,接著就如同传统的攻击手法,植入恶意的IP位址,执行DNS缓存污染攻击。

此一攻击影响DNS基础设施的所有缓存层,诸如DNS转寄缓存或解析缓存,也波及广泛的DNS软体堆叠,涵盖BIND、Unbound,以及于Linux上运作的dnsmasq,也可能有其它作业系统受害,漏洞存在的条件则是作业系统及网路的配置允许ICMP(Internet Control Message Protocol)的错误回覆。

该研究团队表示,他们已在实际的环境中实验了此一攻击手法,证明它是可行的。此外,他们也建议业者应该採用额外的随机能力与加密解析决方案,来防堵相关攻击。