两组独立的学者最近基于对域名系统(DNS)的研究发布了研究论文。一个发现绝大多数的流行站点运营商都没有从2016年Dyn / Mirai事件/攻击中了解到并设置备用DNS服务器,另一个发现,DNS欺骗的比率虽然仍然很小,但是在不到七年的时间内翻了一番。

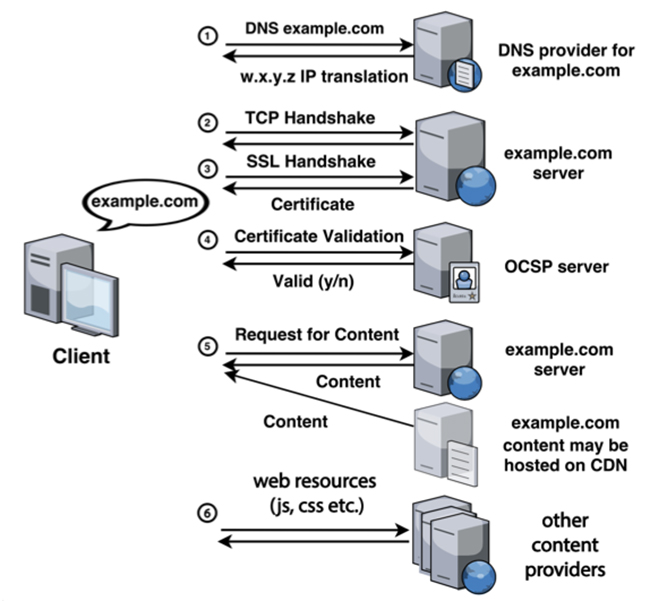

卡内基梅隆大学博士生Aqsa Kashaf及其顾问Vyas Sekar博士和Yuvraj Agarwal博士分析了现代Web服务中的第三方服务依赖性,并特别关注DNS,CDN(内容交付网络)和SSL证书吊销检查。 CA(证书颁发机构)。

他们的研究旨在确定2016年Dyn DDoS攻击,2016 GlobalSign证书吊销错误和2019年Amazon Route 53 DDoS攻击等事件是否会在2020年导致类似的结果(即,大量无法访问的站点)。

他们比较了2020年和2016年的100,000个最受欢迎网站的情况,发现分析的网站中有89.2%使用第三方DNS提供商(而不是管理自己的DNS服务器),而84.8%的网站使用第三方DNS提供商。没有预配置的备用DNS服务器(如果其主要DNS提供商暂时无法使用,则可以使用该服务器)。

“ 2016年严重依赖的前10万个网站中,有6%已在2020年移至私有DNS。另一方面,2016年使用私有DNS的网站中有10.7%已移至单个第三方DNS提供商。在这些快照之间,冗余度大致保持相似。总体而言,关键的依赖已在2020年比较流行的网站增加了4.7%,但是,减少了其关键的依赖,”他们指出。

他们还发现DNS生态系统高度集中。一个DNS提供商(CloudFlare)至关重要地为最受欢迎的前10万个网站中的23%提供服务,而排名前三的DNS提供商中的三个(CloudFlare,AWS和GoDaddy)则为38万个顶级十万个网站中的重要服务。

一个有趣的发现是,绝大多数CloudFlare消费者尚未配置备用DNS服务器。

“ CloudFlare的使用者几乎完全缺乏冗余,这是因为它要求DNS流量通过CloudFlare网络进行路由,以防止DDoS和其他攻击。这种方法不允许域注册辅助DNS提供商。”

他们还在Dyn,NS1,UltraDNS和DNSMadeEasy的使用者中发现了更高程度的冗余,这可以通过以下事实来解释:这些提供商通过给出特定的准则鼓励使用辅助DNS提供商,以及Dyn和NS1以前曾是大规模袭击的受害者。

另一个有趣的启示是服务间依赖性(CA到DNS或CDN到DNS)。

研究人员指出:“当我们考虑直接CA到DNS的依赖关系时,有72%的网站严重依赖3个DNS提供商,而仅考虑网站到DNS的依赖关系时,这一比例为40%。” 另一方面,主要的CDN提供商使用专用DNS。

最后,研究人员还分析了美国排名前200位的医院和23家智能家居公司中的第三方DNS依赖性,发现关键依赖性在这些细分市场中也很普遍。

南加州大学/信息科学研究所的博士候选人Lan Wei和她的顾问John Heidemann博士研究了超过6年的有关根DNS服务器的公共数据,并发现DNS欺骗在全球范围内发生。

“ DNS欺骗是指第三方响应DNS查询,使他们能够查看和修改回复。DNS欺骗可以通过代理,拦截和修改流量(代理)来完成。DNS注入,响应返回比官方服务器更快;或通过修改最终主机中的配置,”他们解释说。

根据执行该操作的第三方,可能出于良性或恶意原因执行该操作,因此可能威胁到用户的隐私和安全。

“来自第三方的错误DNS响应已用于ISP注入广告;政府控制互联网流量并执行政府有关言论或知识产权的政策;发起恶意软件对中间人的攻击;并由明显的民族国家行为者劫持内容或从事间谍活动。”

通过他们的研究,他们发现DNS欺骗仍然很少(仅在观察结果中占1.7%),但是在观察到的时期内一直在增加,代理是最常见的DNS欺骗机制。

另一个有趣的发现:有“明显的欺骗者”和“明显的延迟者” –后者不会改变DNS答复,而只是延迟其发送。由于延迟相当大,因此延迟处理DNS流量的方式可能不同,但其原因尚不清楚。

最后,研究人员指出DNSSEC可以抵御DNS欺骗的某些方面,但是“由于将DNSSEC与基于DNS的CDN重定向集成的挑战,因此它仍未被广泛使用。”

在2019年初,域名分配和地址分配机构(ICANN)敦促域名所有者和DNS服务尽快实施DNSSEC。