防止DNS劫持

用户端基础防护:优先使用加密DNS服务,规避明文解析漏洞;避免在公共Wi-Fi下访问敏感业务,定期检查设备DNS配置,发现异常立即切换公共DNS(如223.5.5.5、1.1.1.1);禁用不明来源的网络代理,及时更新操作系统与浏览器安全补丁。

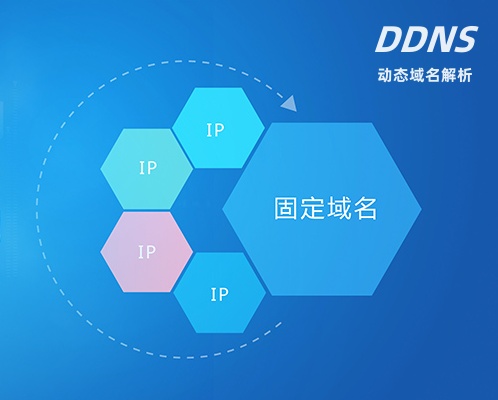

服务器端强化配置:采用BIND9等安全性能优异的DNS软件,启用DNSSEC验证解析数据完整性;定期审计域名解析记录与NS服务器配置,避免被非法篡改;搭建主从DNS集群与多地域节点,实现故障自动切换,降低单点劫持风险。

进阶技术防护:部署DNS防护网关与流量审计系统,实时拦截恶意解析请求;搭配BGP多线路解析,分散解析链路压力;企业级场景可接入高防DNS服务,通过智能调度规避劫持节点,构建多层级防护屏障。

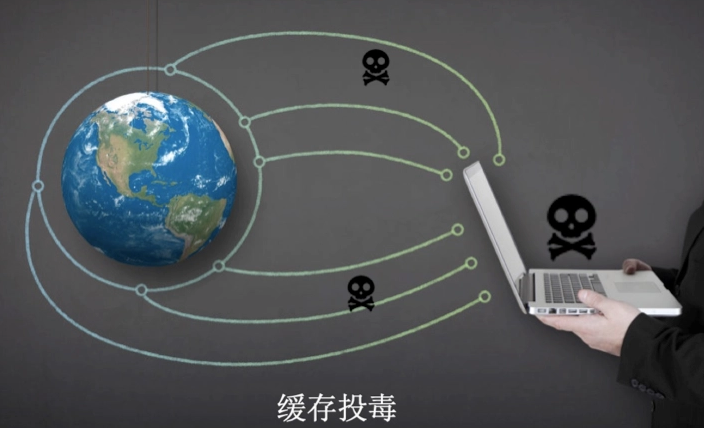

黑客通过DNS重定向巴西的银行,诱骗客户访问克隆网站获取敏感信息

近日,Radware威胁研究中心已经确定了一项针对巴西银行客户通过其物联网设备进行的劫持活动,黑客正在寻求改变域名系统(DNS)设置,针对巴西银行客户的物联网(IoT)设备并试图获得用户的银行凭证。

最新发布

阅读推荐

闽公网安备 35021102000564号

闽公网安备 35021102000564号