安全专家今天披露了有关七个漏洞的详细信息,这些漏洞影响着常见于网络设备(如路由器和接入点)中的流行DNS软件包。

跟踪为DNSpooq的漏洞 影响 Dnsmasq,这是*NIX-based操作系统的DNS转发客户端。

Dnsmasq通常包含在各种网络设备的固件中,以提供DNS转发功能,方法是接收本地用户发出的DNS请求,将请求转发到上游DNS服务器,然后在结果到达后进行缓存,以使相同的结果可用于其他客户端,而无需在上游进行新的DNS查询。

尽管它们的作用看似平庸而微不足道,但它们通过避免递归流量在加快Internet速度方面起着至关重要的作用。

如今,DNSpooq软件已在全球销售的数百万台设备中得到应用,例如思科设备,Android智能手机以及中兴,阿鲁巴,Redhat,Belden等公司的各种网络设备,如路由器,接入点,防火墙和VPN ,Ubiquiti,D-Link,华为,Linksys,合勤,瞻博网络,Netgear,HPE,IBM,西门子,小米等。

JSOF的安全专家今天揭示了DNSpooq漏洞是危险的,因为它们可以组合起来破坏Dnsmasq服务器记录的DNS缓存条目。

中毒DNS缓存记录对于网络管理员来说是一个大问题,因为它允许攻击者将用户重定向到合法网站的克隆。

例如,如果威胁行为者可以滥用DNSpooq攻击来毒化公司Cisco路由器上gmail.com的DNS缓存条目,则他们可以将该公司的所有员工重定向到Gmail网络钓鱼页面,而浏览器在其中显示合法的gmail.com地址。他们的浏览器。

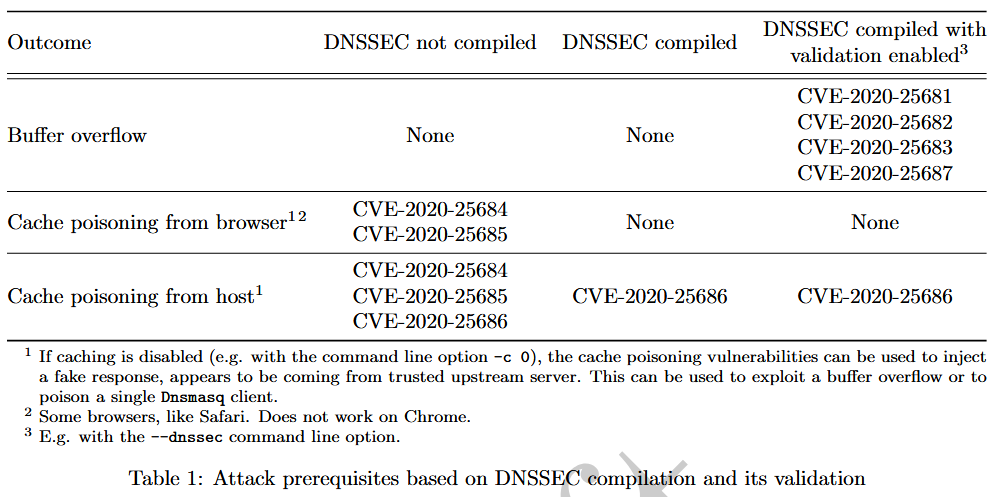

今天总共已经披露了七个DNSpooq漏洞。Dnsmasq代码中的四个是缓冲区溢出,可能导致远程执行代码,而其他三个错误则导致DNS缓存中毒。

它们各自的危险是有限的,但研究人员认为,可以将它们组合使用旧版Dnsmasq软件来攻击任何设备。

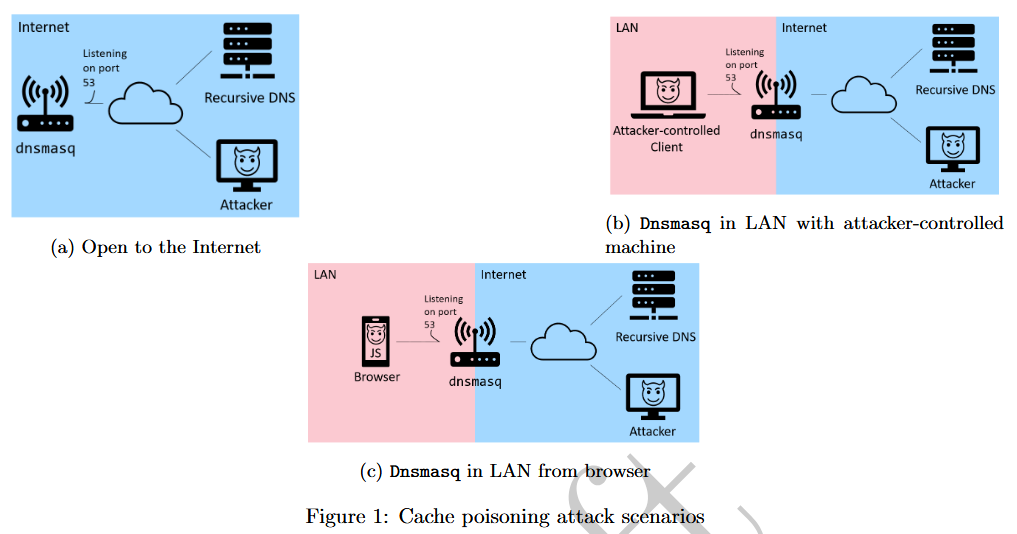

可以很容易地对直接暴露在Internet上的Dnsmasq安装进行攻击,但是JSOF团队警告说,如果攻击者通过浏览器或同一网络上的其他(受损)设备中继攻击代码,则内部网络上的设备也将处于危险之中。

攻击听起来似乎很难执行,但在周一接受ZDNet 采访时 ,JSOF首席执行官Shlomi Oberman表示相反。

Oberman说:“ DNSspooq缓存中毒漏洞不难解决,并且是我们认为可以轻松自动实现并被僵尸网络,恶意广告商,网络钓鱼者和这类恶意软件使用的这类漏洞。”

JSOF首席执行官对ZDNet表示: “大规模利用这些漏洞的人面临的主要挑战是它们非常嘈杂,因此ISP和其他对互联网流量具有广泛可见性的公司可能会注意到它们 。”

Oberman补充说,攻击还需要向目标设备发送许多DNS数据包,这也需要大量时间,此外,还要求攻击者能够访问适当的攻击基础结构。

尽管如此,这些并不是禁止性的要求,并且JSOF执行官认为DNSpooq攻击很容易受到网络犯罪团伙和民族国家(APT)团体的影响。

防止任何此类攻击的最简单方法是应用Dnsmasq项目今天晚些时候发布的安全更新。

但是,这些Dnsmasq DNS转发客户端中的许多客户端都包含在其他产品的固件中,最终用户无法仅接触和更新一个库。

Oberman的公司之前也曾发现,披露并帮助修补了广泛的 Ripple20漏洞,但这次也采用了类似的方法。

JSOF执行官告诉 ZDNet ,他的公司已经与Dnsmasq项目作者以及多个行业合作伙伴合作,以确保通过今天的公开披露将补丁提供给设备供应商。

Oberman告诉我们:“公开过程包括组成一个任务组,该任务组由来自思科,谷歌,Red-Hat,Pi Hole,CERT / CC,Simon Kelley(Dnsmasq维护者)和JSOF的安全和工程代表组成。”

他补充说:“工作组致力于如何记录漏洞,如何进行沟通,并提出了几种不同的补丁。现在,在禁运之下有可用的补丁,既可以是新版本,也可以是反向移植的补丁。”

CERT / CC和ICS-CERT还帮助协调了DNSpooq攻击向未包含在原始任务组中的其他供应商的披露。尽管某些供应商可能无法集成补丁,但现在已通知大多数供应商这七个漏洞以及他们最终需要将补丁部署到所有受影响产品的需求。受影响的供应商,产品和补丁(如果有)的列表在DNSpooq官方网站上列出。

但是对于最终用户而言,确定哪家供应商部署了DNSpooq补丁,即使对那些具有高级技术技能的人来说,也是很不可能的。

追逐设备固件变更日志中七个DNSpooq漏洞的CVE标识符,即使对于安全专业人员和软件工程师而言,也是一项复杂的壮举,更不用说普通的Joe了。

Oberman说,这些用户可以通过两种方法保护自己免受网络上DNSpooq漏洞设备的攻击。

Oberman说:“一个好的解决方法是使用HTTPS上的DNS(DoH)或DNS上的TLS(DoT)。”

“另一种选择是静态配置受信任的DNS服务器,例如Cloudflare或Google DNS服务器,以使DNS请求不由家庭路由器处理,而直接进入[远程] DNS服务器。

Oberman告诉我们:“这两种选择都需要一定的技术知识,但对于许多用户来说足够简单。”